背景

在区块链黑暗森林中,我们常谈论链上攻击、合约漏洞、黑客入侵,但越来越多案例提醒我们风险已蔓延至链下。

据Decrypt 与 Eesti Ekspress 报道,在近期一场庭审中,加密亿万富翁、企业家 Tim Heath 回顾了自己去年遭遇的一起绑架未遂案。攻击者通过 GPS 追踪、伪造护照与一次性手机掌握其行踪,趁其上楼之际从背后发起袭击,企图用袋子套住他头部并强行控制。Heath 咬掉对方一截手指后才得以脱身。

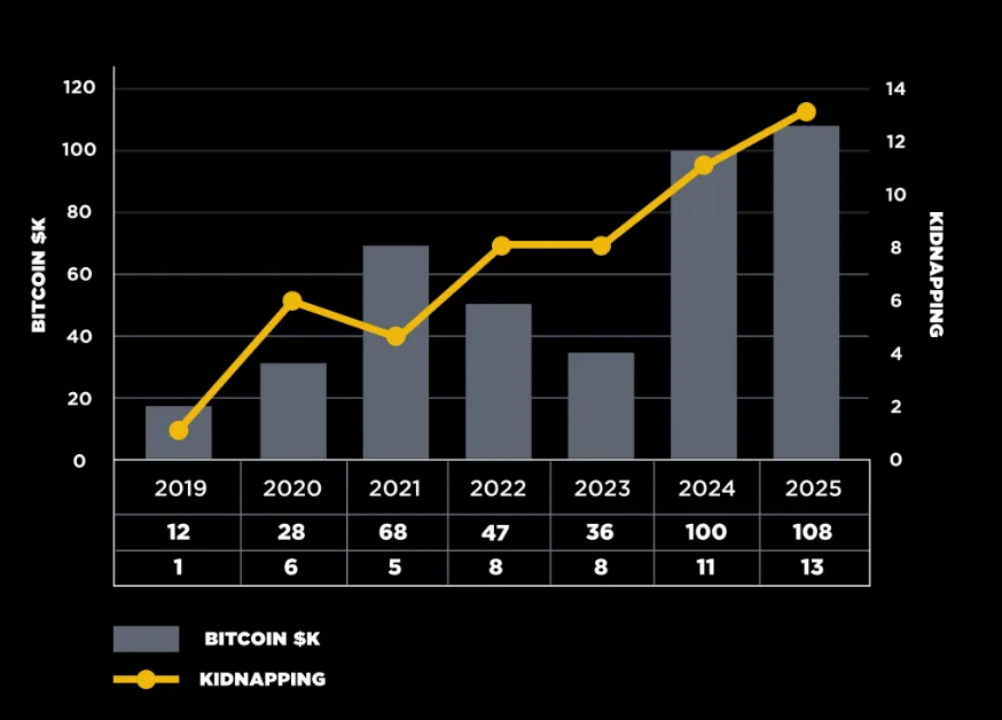

随着加密资产价值不断攀升,针对加密用户的扳手攻击愈发频繁。本文将深入解析这类攻击手法,回顾典型案例,梳理背后的犯罪链条,并提出切实可行的防范与应对建议。

(https://www.bina**n*ce.com/en/blog/security/binance-physical-security-team-on-how-to-avoid-the-threat-of-reallife-attacks-634293446955246772)

什么是扳手攻击

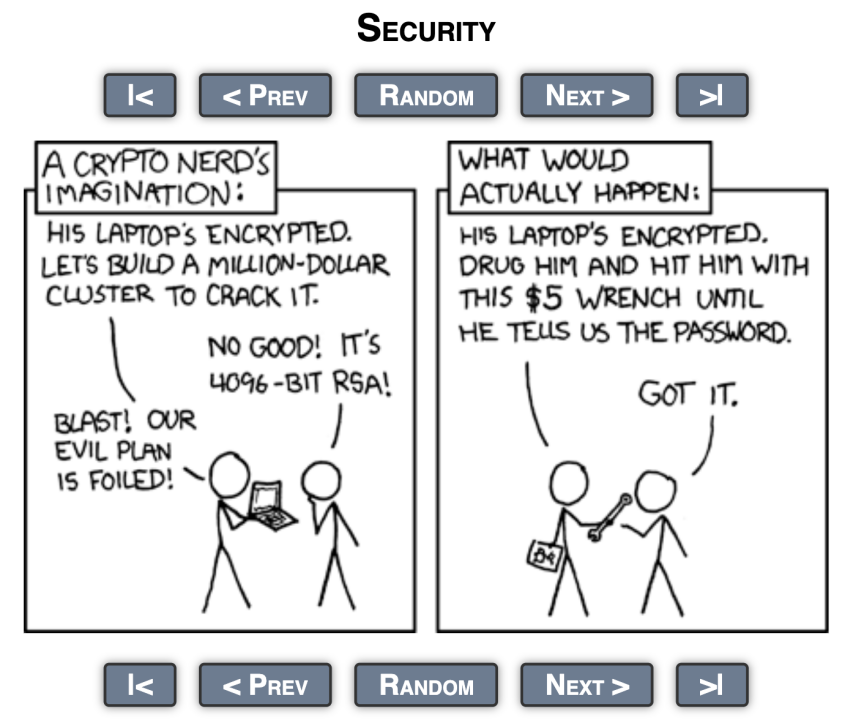

“你可以有最强的技术保护,但攻击者只需要一把扳手,把你打趴下,你就会乖乖说出密码。”5 美元扳手攻击($5 Wrench Attack)这一表达最早出现在网络漫画 XKCD 中,攻击者不使用技术手段,而是通过威胁、勒索甚至绑架等方式,迫使受害者交出密码或资产。

(https://x*kcd*.com*/538/)

典型绑架案回顾

今年以来,针对加密用户的绑架案件频发,受害者涵盖项目方核心成员、KOL 乃至普通用户。5 月初,法国警方成功解救了一位被绑架的加密货币富豪的父亲。绑匪索要数百万欧元赎金并残忍切断其手指,以施压家属。

类似案件早在年初就已出现:1 月,Ledger 联合创始人 David Balland 及其妻子在家中遭到武装袭击,绑匪同样砍断其手指并拍摄视频,要求支付 100 枚比特币。6 月初,一名拥有法国与摩洛哥双重国籍的男子 Badiss Mohamed Amide Bajjou 在丹吉尔落网,据 Barrons 报道,其涉嫌策划多起法国加密货币企业家绑架案。法国司法部长证实,该嫌疑人因“绑架、非法拘禁人质”等罪名被国际刑警通缉。而且,Bajjou 被怀疑是 Ledger 联合创始人绑架案的主谋之一。

另一起震惊业界的案件发生在纽约。意大利籍加密投资者Michael Valentino Teofrasto Carturan 被诱骗至一处别墅,遭到长达三周的囚禁和折磨。犯罪团伙利用电锯、电击装置和毒品实施威胁,甚至将他悬挂在高楼顶层,逼迫其交出钱包私钥。行凶者是“业内人士”,通过链上分析和社交媒体跟踪,精准锁定目标。

5 月中,Paymium 联合创始人 Pierre Noizat 的女儿和年幼孙子在巴黎街头险些被强行拖入一辆白色货车。据《巴黎人报》报道,Noizat 的女儿激烈反抗,一名路人用灭火器砸向货车,迫使绑匪逃离。

这些案件表明:相较于链上攻击,线下暴力威胁更为直接、高效,且门槛更低。攻击者多为年轻人,年龄集中在16 至 23 岁之间,具备基本的加密认知。据法国检方公布的数据,已有多名未成年人因涉入此类案件被正式起诉。

除了公开报道的案件,慢雾安全团队在整理受害者提交的表单信息时,也注意到部分用户在线下交易时遭遇对方控制或胁迫,导致资产受损。

此外,还有一些并未升级为肢体暴力的“非暴力胁迫”事件。例如攻击者通过掌握受害者的隐私、行踪或其他把柄进行威胁,逼迫其转账。这类情况虽然未造成直接伤害,却已触及人身威胁边界,是否属于“扳手攻击”的范畴,仍值得进一步讨论。

需要强调的是,已披露的案例可能只是冰山一角。许多受害者因担心报复、执法机构不受理或身份暴露等原因,选择沉默,这也让链下攻击的真实规模难以准确评估。

犯罪链条分析

2025安币交易所下载地址(全球第一大所,通过本链接注册返佣20%)

2025Binance币安 | 一键直达

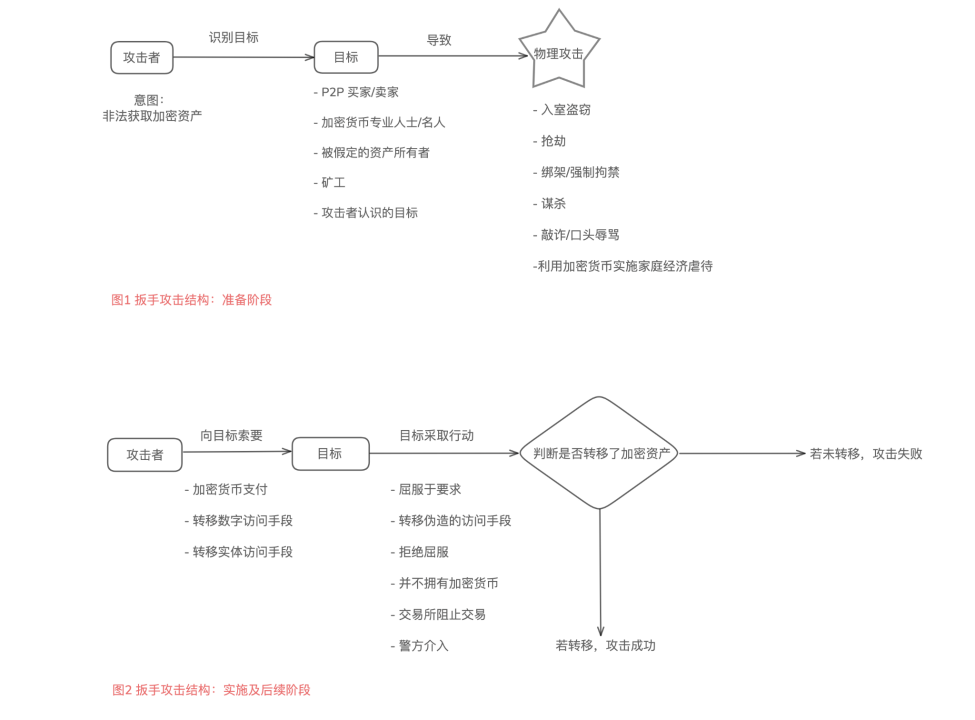

综合多起典型案件,我们总结出扳手攻击的犯罪链条大致涵盖以下几个关键环节:

1. 信息锁定

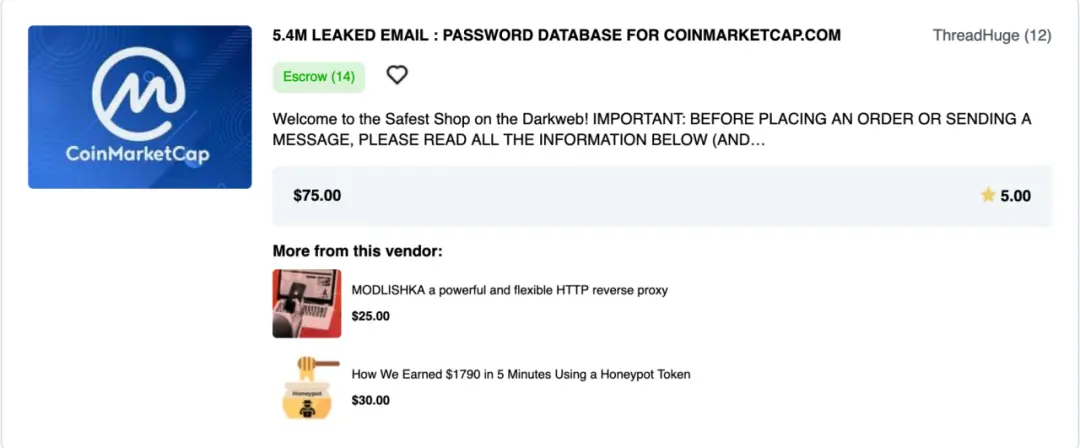

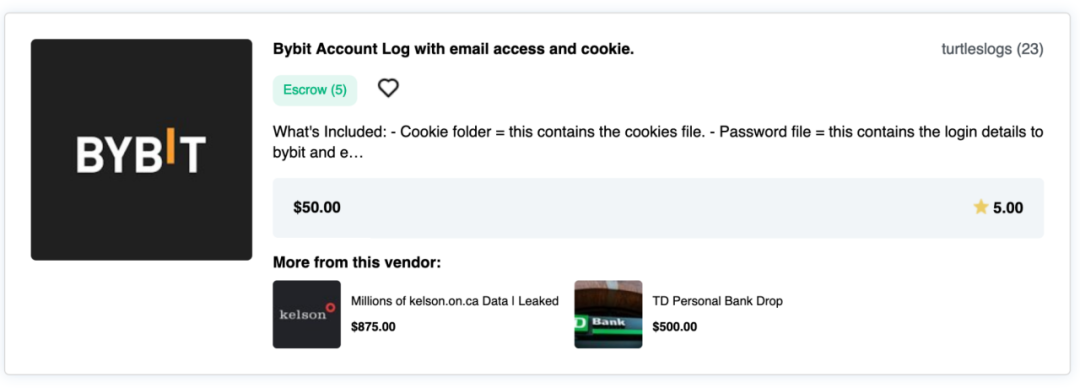

攻击者通常从链上信息入手,结合交易行为、标签数据、NFT 持有情况等,初步评估目标资产规模。与此同时,Telegram 群聊、X(推特)发言、KOL 访谈,甚至部分泄露的数据也成为重要辅助情报来源。

2. 现实定位与接触

确定目标身份后,攻击者会尝试获取其现实身份信息,包括居住地、常去地点及家庭结构。常见手段包括:

在社交平台诱导目标泄露信息;利用公开登记资料(如ENS 绑定邮箱、域名注册信息)反查;使用泄露的数据进行反向搜索;通过跟踪或虚假邀约将目标引入控制环境。3. 暴力威胁与勒索

一旦控制目标,攻击者往往采用暴力手段,迫使其交出钱包私钥、助记词及二次验证权限,常见方式包括:

殴打、电击、断肢等身体伤害;胁迫受害者操作转账;恐吓亲属,要求家属代为转账。4. 洗钱与资金转移

获得私钥或助记词后,攻击者通常迅速转移资产,手段包括:

使用混币器掩盖资金来源;转入受控地址或不合规的中心化交易所账户;通过OTC 渠道或黑市将资产变现。部分攻击者具备区块链技术背景,熟悉链上追踪机制,会故意制造多跳路径或跨链混淆以规避追踪。

应对措施

使用多签钱包或分散助记词等手段,在面对人身威胁的极端场景中并不实用,往往被攻击者认为拒绝合作,反而激化暴力行为。针对扳手攻击,更稳妥的策略应是“有得给,且损失可控”:

设置诱导钱包:准备一个看似主钱包、但仅存少量资产的账户,以便在危险时用于“止损投喂”。家庭安全管理:家人需掌握资产所在和应对配合的基本知识;设置安全词,在遇到异常情况时传递危险信号;加固家用设备的安全设置和住所的物理安保。避免身份暴露:避免在社交平台炫富或晒交易记录;避免在现实生活中透露持有加密资产;管理好朋友圈信息,防止熟人泄密。最有效的防护,始终是让人“不知道你是个值得盯上的目标”。写在最后

随着加密行业快速发展,了解你的客户(KYC) 与反洗钱(AML) 制度在提升金融透明度、防控非法资金流动方面发挥着关键作用。但在执行过程中,尤其是在数据安全与用户隐私方面,仍面临不少挑战。例如,平台为满足监管要求所收集的大量敏感信息(如身份、生物识别数据等),一旦保护不当,便可能成为攻击突破口。

因此,我们建议在传统KYC 流程基础上,引入动态风险识别系统,减少不必要的信息收集,以降低数据泄露风险。同时,平台可接入MistTrack等一站式反洗钱与追踪平台,辅助识别潜在的可疑交易,从源头提升风控能力。另一方面,数据安全能力建设同样不可或缺,借助慢雾(SlowMist) 的红队测试服务 (https://cn.slow*m*i*st.com/service-red-teaming.html),平台可获得真实环境下的攻击模拟支持,全面评估敏感数据的暴露路径与风险点。