一个名为"贪婪熊"的网络犯罪团伙被指控通过研究人员所称的"数月来波及范围最广的加密货币窃取行动"盗取超100万美元。

科伊安全报告显示,该团伙正在运行一个结合恶意浏览器扩展、恶意软件和诈骗网站的协同攻击网络。

扩展程序变身钱包窃取工具

贪婪熊并未局限于单一攻击方式。据科伊安全研究员图瓦尔·阿德莫尼透露,该团伙在最新行动中部署了超650个恶意工具。

这较其7月仅涉及40个Firefox扩展的"狡猾钱包"行动呈现急剧上升。

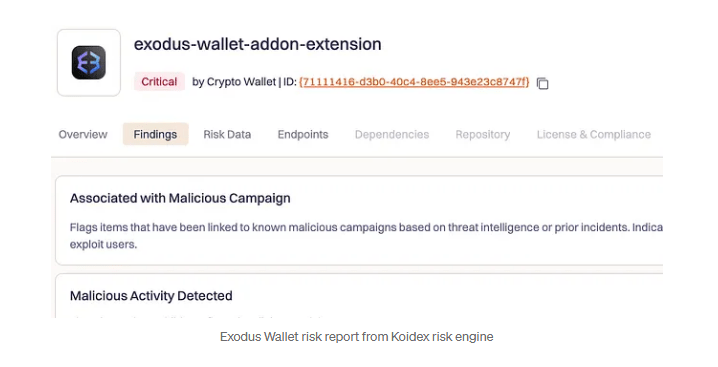

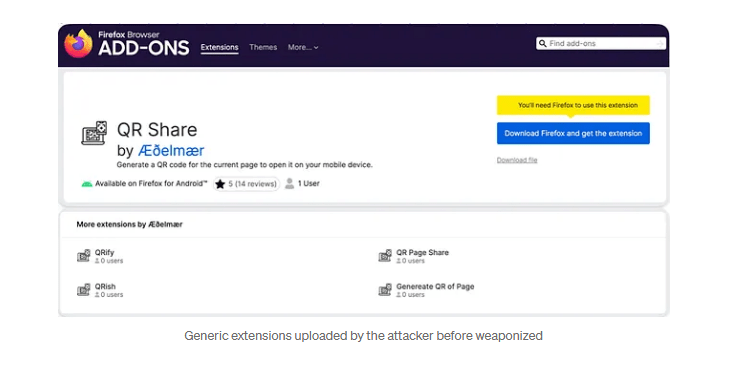

该团伙采用名为"扩展程序掏空"的战术:先发布看似无害的Firefox插件(如视频下载器或链接清理工具)。

这些通过新建发布者账号上架的扩展会收集虚假好评塑造可信形象,随后被替换成模仿MetaMask、TronLink、Exodus和Rabby Wallet等钱包的恶意版本。

一旦安装,它们会窃取输入框中的凭证并发送至贪婪熊的控制服务器。

盗版软件暗藏恶意程序

调查人员还发现近500个Windows恶意文件与该团伙有关,其中多属LummaStealer、类Luca Stealer勒索软件及充当其他恶意程序加载器的木马等知名恶意软件家族。

传播主要通过俄语破解软件网站实现。攻击者以寻求免费软件的用户为目标,影响范围远超加密社区。

科伊安全还发现模块化恶意软件,操作者无需部署全新文件即可增减功能。

伪造加密服务窃取数据

报告显示,除浏览器攻击和恶意软件外,贪婪熊还建立了伪装成正规加密货币解决方案的欺诈网站。

部分网站声称提供硬件钱包,另一些则伪装成Trezor等设备的钱包修复服务。

还有设计精美的虚假钱包应用,诱骗用户输入助记词、私钥及支付信息。

与复制交易所登录页的传统钓鱼网站不同,这些诈骗页面更类似产品或支持门户。

报告补充称,部分网站仍在活跃收集敏感数据,另一些则处于待命状态。

调查人员发现,几乎所有相关域名都指向同一IP地址——185.208.156.66。该服务器作为行动枢纽,处理被盗凭证、协调勒索软件活动并托管诈骗网站。

题图来自Unsplash,图表来自TradingView